IDC NEWS

DDoS와 IDC관련 이슈를 알려드립니다.

NoDDoS는 국내외 IDC관련 뉴스를 신속하게 확인하여 대응하고 있습니다.

국내소식 | ‘리눅스 랜섬웨어’ 본격화되나

페이지 정보

작성자 최고관리자 작성일17-08-09 17:54 조회85,276회 댓글0건관련링크

본문

지난 6월 초 발생한 국내 웹호스팅 업체의 랜섬웨어 감염 사건은 해당 업체를 사실상 파산 지경으로 몰아넣는 등 적지 않은 사회적 파장을 가져왔다. 특히 이 사건의 원인인 랜섬웨어가 에레버스 랜섬웨어의 리눅스 변종이라는 점에서 본격적인 리눅스 랜섬웨어 공격의 신호탄이 되고 있다. 얼마 전까지만 해도 리눅스는 윈도우 시스템에 비해 상대적으로 안전한 운영체제로 여겨져 왔다. 그러나 최근 몇 년 간 리눅스 시스템을 노리는 악성코드가 꾸준히 증가하고 있을 뿐만 아니라 이제 리눅스 랜섬웨어 공격까지 본격화되기에 이르렀다. 주요 리눅스용 랜섬웨어와 이에 대한 대응 방안을 살펴본다.

최근 웹서버 등 리눅스 운영체제 기반의 시스템을 노리는 랜섬웨어가 꾸준히 발견되고 있다. 국내 웹호스팅 업체의 서버 153대를 감염시킨 에레버스 랜섬웨어 외에도 다음과 같은 리눅스 랜섬웨어들이 지속적으로 나타나고 있다.

주요 리눅스 랜섬웨어

1. 인코더(Encoder)

지난 2015년 11월에 처음 발견된 인코더 랜섬웨어는 리눅스 웹서버 플랫폼에서 동작하는 최초의 리눅스 랜섬웨어로 알려져 있다. 리눅스 웹서버 기반의 온라인 전자상거래 솔루션인 마젠토(Magento)의 취약점을 이용해 감염된다. AES 와 RSA 알고리즘을 이용해 파일을 암호화하는데, 로컬에서 키를 생성한 후 AES-128 CBC 모드로 암호화한다. 파일 암호화 과정에서 'www', 'webapp', '.git' 등 웹서버와 연관된 이름을 포함한 경로인지 확인해 해당 경로 내 파일을 암호화하는 기능이 있다. 감염 후 파일의 확장자를 ‘.encrypted’ 로 변경한다.

2. 페어웨어(FairWare)

파일을 암호화는 것이 아니라 아예 삭제해버리는 리눅스 웹서버 타깃 랜섬웨어로, 2016년 8월에 발견되었다. 리눅스 웹서버 내 파일을 삭제하고 루트(/root) 폴더 안에 복구 방법을 알려주는 랜섬 노트 파일을 생성한다. 랜섬 노트는 ‘비트코인을 입금하면 정상적으로 파일을 복구해줄 것이고, 기한이 넘을 경우 이를 유출하겠다’는 내용을 포함하고 있다.

3. 킬디스크(KillDisk)

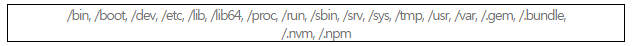

지난 2017년 1월 초에 발견된 리눅스 랜섬웨어로, 기존에 발견된 윈도우용 킬디스크 악성코드의 변종으로 보인다. 리눅스 시스템 내의 총 17개 디렉토리에 존재하는 파일을 암호화한다. 암호화 후 부트섹터(Boot Sector)를 덮어 써서 리눅스 부트로더(Boot Loader) GRUB 화면에 랜섬 노트를 띄우고 시스템이 정상적으로 부팅되지 않도록 한다. 파일 암호화 방식은 AES와 RSA를 이용하는 윈도우용과 달리 트리플(triple) DES 방식을 이용한다. 일반적인 랜섬웨어와 달리 암호화 키를 파일 내에 저장하지 않고 공격자에게 전송하지도 않아 복구 방법이 없다. 복구 조건으로 요구하는 금액은 222비트코인으로, 발견 당시 금액으로 약 25만 달러에 달한다. 킬디스크 랜섬웨어 공격자는 2015년 우크라이나 전력망을 공격한 블랙 에너지(Black Energy) 해킹 그룹과 연관된 것으로 추정되고 있다.

국내 강타한 에레버스 리눅스 변종

지난 6월 10일, 국내 웹호스팅 업체인 ‘인터넷나야나’의 웹서버와 백업 서버가 에레버스(또는 에레보스, Erebus) 랜섬웨어에 감염됐다. 이로 인해 이 업체의 서비스를 이용하고 있던 약 3,000여 개 업체의 홈페이지가 마비되는 피해가 발생했다.

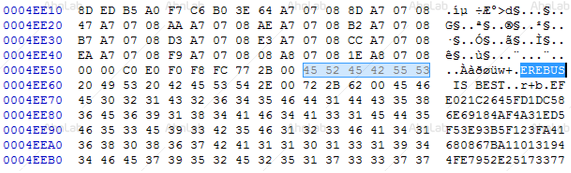

이번 공격에 사용된 랜섬웨어는 지난 2017년 2월 발견된 에레버스 랜섬웨어의 리눅스 변종으로, 2월에 발견된 에레버스 랜섬웨어는 윈도우 버전이었다. 이 공격과 관련해 총 2개의 에레버스 랜섬웨어 파일이 확인되었는데(6월 12일 현재), 이들 파일은 각각 32비트, 64비트 환경에서 동작하는 리눅스용 ELF 파일이다. 이들 악성 파일 내부에는 [그림 1], [그림 2]와 같이 EREBUS 문자열 및 암호화 관련 문자열이 다수 포함되어 있다.

[그림 1] 에레버스 랜섬웨어 파일

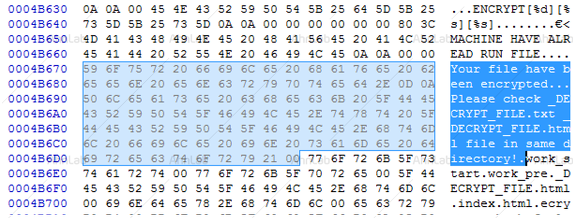

[그림 2] 암호화 관련 문자열이 포함된 에레버스 랜섬웨어 파일

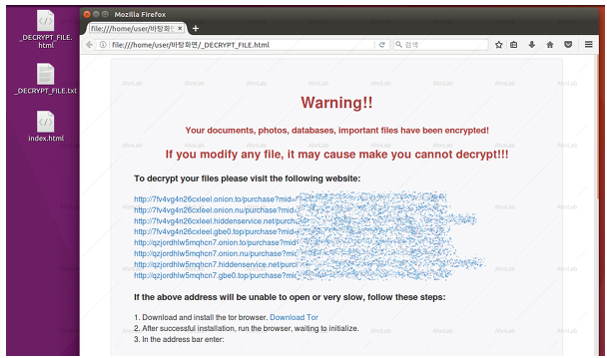

악성 파일이 실행된 직후 주요 데이터 파일이 암호화되고 랜섬 노트 파일이 생성된다. 암호화된 파일명은 ‘[영문과 숫자 조합].ecrypt’로 변경되며, [그림 3]과 같이 랜섬노트를 노출하여 감염 사실을 알린다.

[그림 3] 에레베스 랜섬웨어 감염 화면

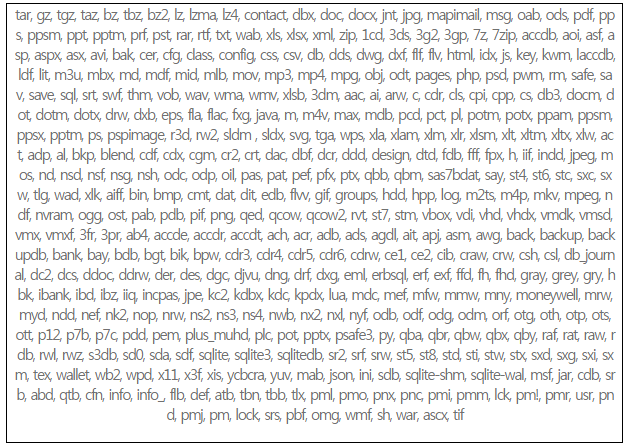

이번 에레버스 랜섬웨어가 암호화하는 대상은 리눅스 운영체제 내에 존재하는 주요 확장자를 가진 파일들로, .tar, .gz 등의 압축 파일을 비롯해 .jpg, .docx, .xlsx 등 문서 및 그림 파일 등이다. [표 1]은 에레버스 랜섬웨어의 암호화 대상 확장자 리스트이다.

[표 1] 에레버스 랜섬웨어 암호화 대상 확장자 (총 433개)

[표 2] 감염 제외 폴더 (총 18개)

V3 Net for Unix/Linux Server, 리눅스 랜섬웨어 대응의 시작

신•변종 랜섬웨어가 지속적으로 증가하고 있다. 특히, 국내 웹호스팅 업체의 감염 사례로 리눅스 운영체제도 더 이상 랜섬웨어 안전지대가 아니라는 것이 확인되었다. 따라서 리눅스 기반의 시스템에도 백신 등 보안 대응책 마련이 시급하다.

안랩은 리눅스 및 유닉스 서버 전용 보안 솔루션인 V3 넷 포 유닉스/리눅스 서버(V3 Net for Unix/Linux Server, 이하 V3 넷 포 리눅스)를 제공하고 있다. V3 넷 포 리눅스는 서버에 저장된 다양한 파일 및 압축 파일에 대해 악성코드 감염 여부를 확인하며, 민감한 서버의 안정적인 운영을 위해 수동 또는 예약 검사를 지원한다. 또한 관리자 편의를 위한 포트 설정, 관리 계정 설정 등의 기능과 함께 안랩의 엔드포인트 중앙관리 솔루션인 AhnLab Policy Center(APC) 또는 AhnLab EMS 연동을 통한 통합 관리를 지원한다. 특히 폐쇄망에서도 EMS 서버를 통해 V3 넷 포 리눅스의 엔진 업데이트를 지원하기 때문에 안전한 서버 환경에 기여한다.

[그림 4] V3 넷 포 유닉스/리눅스 서버 UI

보안업체 안랩은 최근 리눅스 시스템을 노리는 악성코드가 지속적으로 증가함에 따라 연내 ‘실시간 감시 기능’을 추가할 예정이다. 또한 최근 리눅스 랜섬웨어 공격이 가시화됨에 따라 자사 윈도우 시스템용 V3 제품군에 적용한 바 있는 ‘디코이(Decoy) 진단 기능’을 V3 넷포 리눅스에도 적용한다는 방침이다. 디코이 진단이란, 말 그대로 랜섬웨어를 유인하는 미끼(Decoy)를 이용하는 기술로, 특정한 파일 및 폴더를 이용해 암호화 또는 파일명 변경 등을 시도하는 프로그램을 탐지 및 차단해 랜섬웨어 대응에 효과적이다.